หลายท่านที่ใช้บริการ Internet Banking หรือ E-Commerce อื่นๆ เป็นประจำคงคุ้นเคยกับการป้อนชื่อบัญชีผู้ใช้งาน และรหัสผ่าน เพื่อแสดงตัวตนในการขอใช้บริการ คำถามที่ตามมาคือการระบุเพียงชื่อผู้ใช้งานและรหัสผ่านนั้น เพียงพอแล้วหรือที่จะทำธุรกรรมอิเล็กทรอนิกส์ได้อย่างปลอดภัย หรือแม้แต่การซื้อของทาง Internet โดยใช้เพียงแค่หมายเลขบัตรเครดิตและข้อมูลบางอย่างบนบัตร จะทำให้การซื้อขายเป็นไปได้อย่างปลอดภัย

หลายท่านอาจเคยชินจนคิดว่าระบบรักษาความปลอดภัยข้างต้นน่าจะป้องกันผู้อื่นเข้ามาใช้บัญชีของเราได้ แต่ความเป็นจริงก็คือถึงแม้ระมัดระวังอย่างเต็มที่แล้วก็ตาม เราก็อาจถูกขโมยชื่อบัญชีผู้ใช้งานและรหัสผ่านไปได้ โดยไม่รู้ตัว หลายท่านอาจบอกว่า “ไม่มีทาง ฉันรักษารหัสผ่านเป็นความลับอย่างดี” แต่ลืมฉุกคิดไปว่าในบางกรณีผู้ไม่ประสงค์ดีเพียงแค่รู้ชื่อบัญชีผู้ใช้โดยไม่ต้องรู้รหัสผ่านก็สามารถทำธุรกรรมอิเล็กทรอนิกส์แทนเราได้ มากไปกว่านั้นธุรกรรมอิเล็กทรอนิกส์ที่ทำกับสถาบันการเงินบางแห่ง เพียงแค่รู้เลขที่บัญชีและข้อมูลส่วนตัวบางอย่าง ก็สามารถทำธุรกรรมได้ โดยไม่จำเป็นต้องรู้ชื่อบัญชีผู้ใช้งานเลย

บางท่านอาจบอกว่า “ถ้าอย่างนั้นขอไม่ใช้งาน E-Commerce ก็แล้วกัน ดูท่าจะปลอดภัยกว่า” คำถามที่ตามมาคือ แน่ใจหรือว่าแม้ไม่ใช้ E-Commerce จะทำให้บัญชีของท่านปลอดภัย

ธุรกรรมของเรามีโอกาสเสี่ยงขนาดนั้นเชียวหรือ

เรามีสิทธิ์เลือกที่จะใช้หรือไม่ใช้ อย่างไรได้บ้าง

และเราจะป้องกันให้เราปลอดภัยจากการทำธุรกรรมเองหรือถูกสวมรอยได้อย่างไร

Identification

identity (1) - N – ความเหมือนกัน (2) - N – บุคลิกลักษณะ

identification - N – การแสดงตัว

(NECTEC's Lexitron Dictionary)

ก่อนที่จะดูว่าเราจะป้องกันตัวเราได้อย่างไร ลองมาดูเรื่องพื้นฐานสักนิดเกี่ยวกับการทำธุรกรรมทางการเงิน ในการทำธุรกรรมกับสถาบันการเงินหรือผู้ให้บริการใดๆ ก็แล้วแต่ สิ่งที่ทางสถาบันนั้นๆ สนใจก็คือ ท่านเป็นผู้มีสิทธิ์ในการทำธุรกรรมหรือไม่

โดยทั่วไปเมื่อท่านไปสถาบันการเงินเพื่อเปิดบัญชีทำธุรกรรม สิ่งที่สถาบันนั้นๆ ต้องการจากท่านก็คือ สำเนาบัตรประชาชน (ซึ่งจะได้ชื่อ เลขประจำตัวประชาชน นามสกุล ที่อยู่บนบัตร และ วันเดือนปีเกิด ไปโดยปริยาย) ที่อยู่ปัจจุบัน ที่อยู่ในการส่งเอกสาร เช่น ใบแจ้งยอดบัญชีบัตรเครดิต หรือข้อมูลอื่นๆที่เป็นข้อมูลเฉพาะสำหรับธุรกรรมนั้นๆ และที่สำคัญก็คือลายมือชื่อที่ใช้ติดต่อกับสถาบันการเงิน หลังจากนั้นทางสถาบันการเงินจะออกหลักฐานเพื่อใช้ในการทำธุรกรรม เช่น เลขที่บัญชี สมุดคู่ฝากหรือเอกสารอื่น และทุกครั้งที่ท่านต้องการทำธุรกรรมในการเอาเงินออกจากบัญชี ไม่ว่าด้วยเหตุใดก็ตาม จะเป็นถอนหรือโอน สถาบันจะให้ท่านระบุตัวตนด้วยการใช้ เลขที่บัญชี สมุดคู่ฝากหรือบัตรแสดงสิทธิ์ (เช่นบัตรเครดิต) หรือเอกสารอื่นเช่นเช็ค และลายมือชื่อของท่านเพื่อดำเนินธุรกรรม

เอกสารที่ออกให้โดยสถาบันการเงินนี้เราก็ถือว่าเป็นตัวตนของเราเพื่อทำธุรกรรม หรือเรียกได้อีกนัยหนึ่งก็คือ Derived Identification เมื่อใช้ประกอบกับลายมือชื่อ ก็จะทำธุรกรรมการเอาเงินออกจากบัญชีได

|

| Derived Identification |

อย่างไรก็ตามไม่ว่าจะเป็นสมุดคู่ฝาก บัตรเครดิต และลายมือชื่อ อาจมีปัญหาในการทำธุรกรรมอิเล็กทรอนิกส์ทั้งสิ้น สมุดคู่ฝากหรือบัตรเครดิต เป็นสิ่งพิมพ์ที่ป้องกันการปลอมแปลง (Security Printing) ซึ่งใช้ยืนยันว่าออกโดยธนาคาร ไม่สามารถตรวจสอบในรูปแบบอิเล็กทรอนิกส์ได้โดยง่าย ผู้ขายไม่สามารถตรวจสอบ Hologram รูปนกบนบัตรเครดิต VISA ว่าเป็นของจริงหรือไม่ตอนจ่ายค่าสินค้าบน Internet แล้วทางออกของการทำธุรกรรมมีอย่างไร

Authentication กับ Identification

เมื่ออยู่บนอินเตอร์เน็ต Identification ก็ต้องเป็นแบบอิเล็กทรอนิกส์ สิ่งที่ใกล้เคียงกับ Identification ที่ใช้ในวิถีคอมพิวเตอร์มากที่สุดก็คือการทำ Authentication

authentication n. รับรอง (พจนานุกรมแปล อังกฤษ-ไทย อ.สอ เสถบุตร)

Authentication มีความหมายถึงระบบการรับรองการใช้สิทธิ์ ซึ่งในทางคอมพิวเตอร์ทำโดยการสร้างบัญชีผู้ใช้งาน และรหัสผ่านในการรับรองการใช้สิทธิ์มีมานานมาก โดยทั่วไปบัญชีผู้ใช้งานมักจะมาจากการขอใช้โดยบุคคลที่ระบุตัวตนได้ แต่ก็มีบางระบบเหมือนกันที่บัญชีผู้ใช้งานสามารถหามาใช้ได้โดยไม่ต้องระบุตัวตนที่แท้จริง เช่น Emailที่ให้บริการฟรีหลายแห่งในปัจจุบัน ถ้าเปรียบเทียบแล้วบัญชีผู้ใช้งานก็คือเอกสารหลักฐานในการทำธุรกรรม ส่วนรหัสผ่านก็เทียบได้กับการลงลายมือชื่อ ความเป็นจริงแล้วแค่นี้เพียงพอหรือ

สถาบันการเงินหลายแห่งต้องทำการขอใช้บัญชีผู้ใช้งานผ่านอินเตอร์เน็ตโดยยื่นคำร้องผ่านทางสาขาของสถาบันการเงินซึ่งค่อนข้างจะปลอดภัยแต่ขาดความสะดวก แต่ก็มีอีกหลายแห่งที่สามารถเปิดขอใช้ผ่านอินเตอร์เน็ตได้โดยสะดวก เช่นอาศัยเลขที่บัญชีกับเลขที่สมุดคู่ฝาก ซึ่งก็คือ Derived Identification ที่กล่าวไปข้างต้น ซึ่งในลักษณะนี้กลับกันคือสะดวกแต่ไม่ปลอดภัยนักเพราะถ้าสมุดคู่ฝากหายก่อนที่จะได้เปิดขอใช้การจัดการธุรกรรมทางอินเตอร์เน็ต บุคคลที่ได้สมุดคู่ฝากไปก็จะทำธุรกรรมได้โดยที่เราไม่รู้

ข้อควรระวัง: เปิดบัญชีทำธุรกรรมกับสถาบันการเงิน กรุณาตรวจสอบเสียก่อนว่าการใช้งานผ่านอินเตอร์เน็ตต้องยื่นคำร้อง หรือใช้เอกสารที่สถาบันการเงินออกให้เปิดใช้ได้โดยตรง ถ้าเป็นกรณีหลัง กรุณาใช้สิทธิ์ของท่านก่อนที่คนอื่นจะมาใช้สิทธิ์แทน

นอกจากสถาบันการเงินแล้ว ผู้ให้บริการอื่นๆ เช่น ร้านค้าบนอินเตอร์เน็ต หรือMarket Placeที่มีทั้งผู้ซื้อและผู้ขาย ก็ใช้วิธีการพิสูจน์ตัวตนด้วย Authentication เป็นมาตรฐานเช่นกัน

บัญชีผู้ใช้งานและรหัสผ่านจึงเป็นที่นิยมเพื่อใช้ในการรับรองการใช้สิทธิ์ทำธุรกรรมอิเล็กทรอนิกส์กับผู้ให้บริการ แต่วิธีการการนำมาใช้อาจมีข้อแตกต่างกันอยู่บ้าง

Authentication ความเหมือนที่แตกต่าง

แม้ว่าผู้ให้บริการจะใช้การ Authentication เพื่อระบุตัวตนของผู้ใช้เหมือนกัน แต่ก็มีความแตกต่างกันในการให้บริการ ความแตกต่างที่ว่าอยู่ที่วิธีกำหนดบัญชีผู้ใช้งานและความยากง่ายต่อการคาดเดาของรหัสผ่านของแต่ละการให้บริการก็มีข้อกำหนดที่ไม่เหมือนกัน เราลองมาดูตัวอย่างการให้บริการบัญชีผู้ใช้และรหัสผ่า

การตั้งบัญชีผู้ใช้งาน

วิธีการตั้งบัญชีผู้ใช้งานมีได้หลายแบบซึ่งขอยกตัวอย่างบางวิธีที่เคยพบและข้อดีข้อเสียของแต่ละแบบดังนี้

1 ใช้เลขที่บัญชีเป็นชื่อบัญชีผู้ใช้งาน

วิธีนี้ดูเหมือนว่าสะดวกต่อผู้ให้บริการ และสะดวกเหลือเกินสำหรับผู้ที่ต้องการเจาะบัญชีผู้ใช้งานของเรา เพราะเพียงแค่ได้เลขที่บัญชีมาก็ง่ายต่อการเจาะระบบ แต่เบาใจได้อย่างหนึ่งถ้าผู้ให้บริการเป็นธนาคาร มักจะไม่ใช้วิธีนี้เพราะส่วนใหญ่ใช้บัญชีผู้ใช้เดียวต่อหลายเลขที่บัญชีเพื่อความสะดวกในการโอนเงินระหว่างบัญชีของลูกค้า อย่างไรก็ตามถ้าเจอวิธีการตั้งบัญชีผู้ใช้แบบนี้จากสถาบันการเงินอื่นๆ โปรดจำไว้ว่า รักษาเลขที่บัญชีให้เป็นความลับมากที่สุด

2 ผู้ให้บริการกำหนดให้

ผู้ให้บริการบางแห่งอาจจะกำหนดบัญชีผู้ใช้งานให้เลยโดยวิธีกำหนดอาจจะมาจากชื่อและนามสกุลภาษาอังกฤษซึ่งมีวิธีการให้ชื่อบัญชีที่แน่นอน ซึ่งถ้าผู้ที่ต้องการลักลอบใช้สามารถคาดเดาได้ก็จะลักลอบใช้งานบัญชีนั้นๆ ง่ายขึ้น ผู้ให้บริการบางรายอาจจะกำหนดบัญชีโดยใช้ชื่อที่ไม่มีความหมายอะไรเลย ในลักษณะนี้การเดาชื่อบัญชีจะเป็นไปได้ยากกว่า การเก็บบัญชีผู้ใช้งานเป็นความลับก็จะทำให้การลักลอบใช้งานยากขึ้น

3 ใช้ Email เป็นชื่อบัญชีผู้ใช้งาน

การใช้ Email เป็นชื่อบัญชีไม่ค่อยพบในการทำธุรกรรมทางการเงินนัก แต่ว่าถ้ามีการนำมาใช้ การใช้ Email ปกติที่ใช้มักจะมีความเสี่ยงจากการลักลอบนำไปใช้สูง ถ้าจำเป็นต้องใช้ให้เลือก Email ที่ปกติไม่ได้ใช้ เพื่อนำมาใช้สำหรับทำธุรกรรมโดยเฉพาะ

4 ตั้งชื่อบัญชีตามใจชอบ

มักจะถูกนำมาใช้เป็นส่วนใหญ่ การตั้งชื่อจะมีการกำหนดความยาวของชื่อ และไม่มีการใช้งานโดยผู้ใช้รายอื่น ผู้ใช้ส่วนใหญ่มักจะตั้งจากชื่อและนามสกุลตัวเอง ซึ่งการตั้งชื่อแบบนี้ก็ง่ายต่อการคาดเดา และลักลอบนำไปใช้เช่นกัน ดังนั้นการตั้งชื่อที่ไม่ได้มาจากชื่อนามสกุลตัวเองดูจะปลอดภัยมากกว่า

นโยบายเกี่ยวกับรหัสผ่าน (Password Policies)

หลักการโดยทั่วไปของการตั้งรหัสผ่านก็คือง่ายต่อการจำและยากต่อการเดาโดยผู้ที่จะลักลอบนำไปใช้ อย่างไรก็ตามนโยบายเกี่ยวกับรหัสผ่านของผู้ให้บริการก็มีผลต่อความแข็งแรงของรหัสผ่านที่เราตั้งเช่นกัน โดยทั่วไปในการทำธุรกรรมมีนโยบายในการตั้งรหัสผ่านดังนี้

1 ความยาวของรหัสผ่าน

ผู้ให้บริการมักจะกำหนดความยาวขั้นต่ำในการตั้งรหัสผ่านและไม่เกินกี่ตัวอักษร ความยาวของรหัสผ่านมากทำให้ยากต่อการคาดเดา และแน่นอนยากต่อการจำและการพิมพ์ผิด ผู้ให้บริการบางรายที่ยอมให้ใช้รหัสผ่านได้ไม่เกิน 10 ตัวอักษรถือว่าเป็นความเสี่ยง เช่นการใช้ PIN ซึ่งอยู่ระหว่าง 4-6 ตัว

2 ชนิดอักขระที่ใช้เป็นรหัสผ่าน

การใช้อักขระพิเศษนอกเหนือจากตัวอักษรภาษาอังกฤษและตัวเลข จะเพิ่มความแข็งแรงของรหัสผ่านเพราะว่าทำให้การเดายากมากขึ้น ไม่ว่าจะเป็นอักขระพิเศษเพียงแค่บางตัวหรือทั้งหมด แต่ผู้ให้บริการไม่ได้ยอมให้ใส่อักขระพิเศษได้ทุกราย ผู้ใช้บริการควรคำนึงถึงประเด็นนี้ด้วย โดยเฉพาะอย่างยิ่งการใช้แค่ PIN ซึ่งเป็นเพียงแค่ตัวเลข

3 จำนวนครั้งที่อนุญาตให้พิมพ์รหัสผ่านผิด

เพื่อป้องกันการเจาะระบบโดยการเดารหัสผ่าน ผู้ให้บริการมักจะจำกัดจำนวนครั้งในการป้อนรหัสผ่านผิด (เช่น 3 ครั้ง) เมื่อครบจำนวนระบบก็จะทำการปิดการใช้งานสำหรับบัญชีผู้ใช้นั้น โดยการจะใช้งานได้ใหม่นั้น อาจจะใช้ได้เมื่อผ่านช่วงเวลาหนึ่ง แต่โดยทั่วไปการทำธุรกรรมกับสถาบันการเงินมักจะใช้วิธีให้ขอเปิดการใช้งานใหม่ผ่านทางสาขาหรือ Call Center

4 อายุรหัสผ่าน

เท่าที่เห็นในการทำธุรกรรมกับผู้ให้บริการ E-Commerce ในเมืองไทย ไม่ค่อยมีการจำกัดอายุรหัสผ่านเพื่อบังคับให้เปลี่ยนรหัส อาจเป็นเพราะการทำธุรกรรมมีไม่บ่อยเลยไม่จำกัดอายุการใช้งานรหัสผ่าน อย่างไรก็ตามเราก็ควรจะเปลี่ยนรหัสผ่านเองบ่อยๆ อาจเป็นทุก 3-6 เดือน

5 วิธีป้อนรหัสผ่าน

ผู้ให้บริการบางรายอาจเพิ่มวิธีการรักษาความปลอดภัยโดยการให้ป้อนรหัสผ่านด้วย On Screen Keyboard แทน Keyboard ปกติ ซึ่งการทำแบบนี้ก็จะใช้งานจากเครื่องสาธารณะหรือเครื่องที่อาจติด Malware ที่ดักจับรหัสผ่านได้อย่างปลอดภัยมากยิ่งขึ้น

|

| ตัวอย่าง On-Screen Keyboard จาก CitiBank |

การส่งชื่อบัญชีและรหัสผ่านผ่านเครือข่าย

การส่งชื่อบัญชีและรหัสผ่านผ่านเครือข่าย ต้องมั่นใจว่ามีการเข้ารหัสข้อมูล ซึ่งมาตรฐานการส่งข้อมูลผ่าน Web Browser คือ Transport Layer Securityi (TLS หรือเดิมเรียก SSL) ปัจจุบัน Web Browser ส่วนใหญ่ก็สนับสนุนการใช้ TLS/SSL อยู่แล้ว

|

| จุดสังเกตว่า Internet Explorer 8 ใช้ TLS/SSL |

|

| จุดสังเกตว่า Firefox 3 ใช้ TLS/SSL |

สิ่งสำคัญที่ต้องตรวจสอบก็คือ TLS/SSL ต้องมี Certificate จาก Certificate Authority เช่น VeriSign โดยจะต้องมีไอคอนที่จะตรวจสอบ Certificate นั้นได้ปรากฏอยู่ในหน้าใดหน้าหนึ่งของผู้ให้บริการ เพื่อให้มั่นใจว่าการเข้ารหัสข้อมูลปลอดภัยอย่างแท้จริง

|

| 5ตัวอย่างไอคอนที่ใช้ตรวจสอบ Certificate จากธนาคารกสิกรไทย |

การยกเลิกและตั้งค่ารหัสผ่านใหม่ (Password Reset)

ปัญหาอย่างหนึ่งที่ทำให้การลักลอบใช้บัญชีผู้ใช้งานเป็นไปอย่างง่ายดายคือ การยกเลิกและตั้งค่ารหัสผ่านใหม่ในกรณีที่ลืมรหัสผ่าน ความซับช้อนและยุ่งยากในการยกเลิกและตั้งค่ารหัสผ่านใหม่จะช่วยให้การลักลอบใช้งานเป็นไปได้ยากขึ้น แต่ก็พบว่าผู้ใช้งานมักจะบ่นต่อนโยบายที่เคร่งครัดและเป็นตัวผลักดันให้ผู้ให้บริการเปลี่ยนวิธีให้ยุ่งยากน้อยลงเราลองมาดูว่าวิธีไหนที่ปลอดภัยต่อการลักลอบใช้งานมากน้อยกว่ากัน

- ยื่นคำร้องขอเปลี่ยนรหัสผ่าน

วิธีนี้จะปลอดภัยที่สุดเพราะท่านต้องติดต่อกับผู้ให้บริการด้วยตัวเองโดยใช้การแสดงตัวของท่าน แต่แน่นอน ไม่สะดวกและเสียเวลา

- ขอเปลี่ยนรหัสผ่านทางอินเตอร์เน็ตแต่อนุมัติผ่าน Call Center

วิธีนี้ปลอดภัยในระดับรองลงมา สะดวกเพราะไม่ต้องเดินทาง แต่ก็สามารถถูกลักลอบใช้บัญชีได้โดยการปลอมแปลงตัวตนจากการได้ข้อมูลส่วนบุคคล (Identity) ของเรา แล้วให้ข้อมูลที่ถูกต้องต่อ Call Center

- เปลี่ยนรหัสผ่านด้วยข้อมูลส่วนตัว

วิธีนี้ปลอดภัยน้อยกว่าสองวิธีก่อนหน้า และเช่นเดียวกันกับการอนุมัติผ่าน Call Center ถ้ามีผู้ที่ทราบข้อมูลที่จำเป็นในการยกเลิกรหัสผ่าน ซึ่งมักจะเป็นคำถามพิเศษที่เราตั้ง เราก็โดนขโมยบัญชีไปใช้งานเช่นกัน

- ยืนยันการยกเลิกและเปลี่ยนรหัสผ่านทาง Email

วิธีนี้ปลอดภัยน้อยที่สุด โดยเฉพาะอย่างยิ่งถ้า Mail Server ที่เราใช้ไม่ปลอดภัยเพียงพอ เมื่อเราโดนยึด Email Address ไป การยกเลิกรหัสผ่านก็ทำได้โดยง่าย

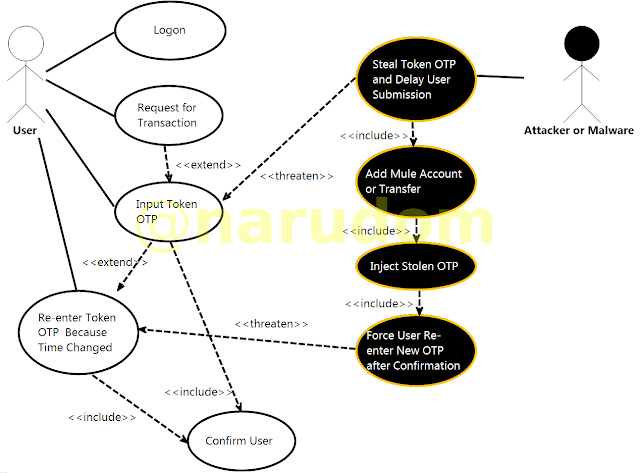

Two-Factor Authentication รหัสผ่านสองชั้น

An authentication factor is a piece of information and process used to authenticate or verify the identity of a person or other entity requesting access under security constraints. Two-factor authentication (T-FA) or (2FA) is a system wherein two different factors are used in conjunction to authenticate. Using two factors as opposed to one factor generally delivers a higher level of authentication assurance. Two-factor authentication typically is a signing-on process where a person proves his or her identity with two of the three methods: "something you know" (e.g., password or PIN), "something you have" (e.g.,smartcard or token), or "something you are" (e.g., fingerprint or iris scan).

From Wikipedia, the free encyclopedia

เมื่อข้อมูลทางการเงินเป็นสิ่งสำคัญ การเพิ่มระดับของการรักษาความปลอดภัยในการใช้บริการ โดยการเพิ่มการเข้าใช้ระบบนอกเหนือจากสิ่งที่เราต้องจำ (ชื่อบัญชีและรหัสผ่าน) ด้วยสิ่งที่เรามี (เช่นโทรศัพท์มือถือ อีเมล หรือ Token) โดยการใช้รหัสผ่านแบบใช้ครั้งเดียว (Single-Use หรือ OTP: One-Time Password) รหัสผ่านประเภทนี้ จะเป็นรหัสผ่านที่เปลี่ยนแปลงไปทุกครั้งที่มีการใช้งาน โดยเมื่อรหัสผ่านใดๆก็ตามได้ถูกใช้งานไปแล้ว จะไม่สามารถนำมาใช้งานได้อีกต่อไป ซึ่งจะสามารถลดความเสี่ยงที่อาจเกิดขึ้นจากการถูกเจาะขโมยข้อมูลรหัสผ่านที่ อาจกระทำได้โดยง่ายหากใช้รหัสผ่านประจำตัวแบบปกติเพียงอย่างเดียว OTP ที่ผู้ให้บริการส่วนใหญ่จะใช้อยู่ด้วยกัน 3 ประเภทคือ

1 SMS OTP

เป็นการส่ง OTP ผ่านSMS ไปยังโทรศัพท์มือถือที่หมายเลขที่ให้ไว้กับทางผู้ให้บริการ ผู้ให้บริการมักจะส่ง OTP มาทาง SMS เมื่อมีการเข้าใช้งานระบบ ทำรายการทางการเงิน ทำการเปลี่ยนแปลงข้อมูลส่วนตัว เป็นต้น มักจะส่ง OTP เป็นตัวเลข 6 หลัก พร้อมกับรหัสอ้างอิงที่ตรงกับที่ปรากฏบนหน้าที่ต้องการให้ใส่ OTP ในการทำธุรกรรมนั้นๆ OTP มักจะถูกกำหนดเวลาในการใช้งานเป็นนาที เมื่อครบกำหนดเวลาก็จะถูกยกเลิกไป

|

| ตัวอย่างหน้าใส่รหัสผ่าน OTP ของธนาคารกรุงศรีอยุธยา |

2 Email OTP

หลักการก็จะเป็นเช่นเดียวกับ SMS OTP เพียงแต่เปลี่ยนช่องทางการส่งข้อมูลไปยังโทรศัพท์ เป็น Email Address ที่ให้ไว้กับผู้ให้บริการ

3 Token OTP

|

| ตัวอย่าง Token แบบต่างๆ |

|

| ตัวอย่างหน้า Token OTP ของธนาคาร HSBC |

Token เป็นอุปกรณ์อิเล็กทรอนิกส์ขนาดเล็กพกพาสะดวก มักอยู่ในรูปพวงกุญแจ บัตร หรือ USB Key ซึ่งจะมี OTP ที่เปลี่ยนไปตามเวลา ซึ่ง OTP ดังกล่าวจะมีอัลกอริทึมเดียวในการเปลี่ยนตรงกับเครื่องของทางผู้ให้บริการ ในการใช้งานก็จะมีปุ่มให้กดเพื่อแสดงตัวเลข หรือป้อนข้อมูลเข้าสู่ Web Browser โดยตรงในกรณีที่เป็นแบบ USB ผู้ให้บริการจะทำการจัดส่งอุปกรณ์ OTP แบบนี้ให้ผู้ใช้งานตามที่อยู่ที่ระบุไว้เมื่อมีการขอทำธุรกรรมผ่านอินเตอร์เน็ต และต้องทำการลงทะเบียนอุปกรณ์เพื่อเปิดใช้บริการ

บริการที่ไม่ใช้ Authentication

Authentication ไม่ได้เป็นวิธีการเดียวในการแสดงตัวตน ในการทำธุรกรรมบนอินเตอร์เน็ต การใช้ข้อมูลส่วนบุคคลร่วมกับข้อมูลจาก Derived Identification เช่นการใช้บัตรเครดิตซื้อสินค้าบนอินเตอร์เน็ต ก็เป็นอีกวิธีในการแสดงตัวตน

โดยทั่วไปการใช้บัตรเครดิตซื้อสินค้าบนอินเตอร์เน็ต ในการทำการอนุมัติการทำรายการนั้น ร้านค้าจะทำการ Redirect ไปยัง Third Party Processor ซึ่งมีหลายประเภทเช่น Secure Payment Gateway Providerเพื่อทำรายการซื้อขาย Third Party Processor จะมีสัญญากับ Credit Card Processor เช่น VISA/Mastercard/AMEXหรือกับธนาคาร โดยมักจะทำการพิสูจน์การถือครองบัตรด้วยข้อมูลคือ

- หมายเลขบัตร

- ชื่อผู้ถือบัตร

- เดือนปีที่บัตรหมดอายุ

- Card Security Code (CSC) หรือบางครั้งเรียกว่า Card Verification Value (CVV or CV2), Card Verification Value Code (CVVC), Card Verification Code (CVC), Verification Code (V-Code or V Code), หรือ Card Code Verification (CCV) ซึ่งจะเป็นตัวเลข 3-4 หลัก พิมพ์อยู่ด้านหลังหรือด้านหน้าแล้วแต่ชนิดของบัตร (ไม่ใช่ตัวนูน)

ข้อควรระวัง:

- เพื่อให้มั่นใจว่าการดำเนินการชำระเงินผ่าน Third Party Processor ตรวจสอบดูว่า URL หน้านั้นเป็นของ Third Party Processor ไม่ใช่ของร้านค้า ใช้ HTTPS เสมอและมี Certificate จาก Certificate Authority

- ในกรณีที่ร้านค้าบนเว็บมี Merchant Account ซึ่งทำการตัดบัตรเครดิตจากธนาคารโดยตรง ต้องมั่นใจว่าร้านค้านั้นน่าเชื่อถือเพียงพอ ใช้ HTTPS เสมอและมี Certificate จาก Certificate Authority

- เนื่องจากข้อมูลที่ใช้ในการพิสูจน์การถือครองบัตรอยู่บนตัวบัตรทั้งหมด ดังนั้นไม่ควรให้ใครทำสำเนาบัตรเครดิตไป ไม่ว่าจะเป็นการถ่ายเอกสารหรือถ่ายภาพ

อย่างไรก็ตามธนาคารผู้ออกบัตรบางแห่งมีนโยบายที่จะต้องขอการอนุมัติมายังหน้าอนุมัติบัตรของธนาคารเอง ซึ่งธนาคารจะถามข้อมูลส่วนบุคคลที่ไม่ปรากฏบนบัตรเครดิต เช่น วันเกิด เลขที่บัตรประชาชน เป็นต้น เพื่อเพิ่มความปลอดภัยจากการถูกขโมยบัตรแล้วนำไปใช้ซื้อสินค้าบนอินเตอร์เน็ต บัตรเครดิตที่ออกโดยธนาคารที่มีนโยบายดังกล่าวจึงน่าใช้บริการมากกว่าบัตรที่ออกโดยผู้ออกบัตรรายอื่น แม้ว่าเราจะไม่ต้องการซื้อสินค้าทางอินเตอร์เน็ตก็ตาม

อุดช่องโหว่จากการลักลอบใช้บัญชีของเรา

จากข้อมูลที่กล่าวมาข้างต้นเราพบว่ามีช่องโหว่ที่เราต้องอุดอยู่หลายจุด ซึ่งช่องโหว่นั้นอาจเป็นช่องโหว่จากผู้ให้บริการเอง หรือจากเราซึ่งเป็นผู้ใช้ ข้อแนะนำในการป้องกันตัวเองจากภัยที่เกิดจากการใช้งาน E-Commerce มีดังนี้

- เปิดบัญชีทำธุรกรรมกับสถาบันการเงิน กรุณาตรวจสอบเสียก่อนว่าการใช้งานผ่านอินเตอร์เน็ตต้องยื่นคำร้อง หรือใช้เอกสารที่สถาบันการเงินออกให้เปิดใช้ได้โดยตรง ถ้าเป็นกรณีหลัง กรุณาใช้สิทธิ์ของท่านก่อนที่คนอื่นจะมาใช้สิทธิ์แทน

- ตั้งชื่อบัญชีใช้งานที่ไม่เกี่ยวกับชื่อและนามสกุลเรา หรือนามแฝง (Alias) อื่นๆที่เราใช้เพื่อป้องกันการรู้บัญชีผู้ใช้งาน

- ใช้รหัสผ่านที่มีอักขระพิเศษถ้าเป็นไปได้ และให้มีความยาวมากเพียงพอมากกว่า 8 ตัวอักษร เปลี่ยนรหัสผ่านบ่อยๆ และบัญชีผู้ใช้ของผู้ให้บริการต่างๆ ใช้รหัสผ่านไม่เหมือนกัน (แน่นอนว่าเพิ่มความยุ่งยาก)

- Email ที่ใช้ติดต่อทำธุรกรรมควรจะมีความปลอดภัยสูง เช่นใช้ POP3/IMAP/SMTP ที่เข้ารหัส TLS/SSL และ/หรือไม่ใช่พอร์ตมาตรฐาน ถ้าเป็น Web Mail ต้องเข้าด้วย HTTPS ถ้าไม่แน่ใจให้เปิด Email ไว้สำหรับทำธุรกรรมโดยเฉพาะ ควรใช้อีเมล์ขององค์กรและเลี่ยงพวกฟรีอีเมล์เพราะส่วนใหญ่แล้วจะเป็น Web Mail ที่ใช้ HTTPS เฉพาะหน้า login แต่หน้าอ่านเมล์ปกติไม่เข้ารหัส แต่หากไม่มีจริงๆ ให้ใช้ Gmail ผ่าน HTTPS หรือทาง POP3/IMAP/SMTP ซึ่ง Gmail รองรับการเข้ารหัสไว้

- รักษาข้อมูลส่วนบุคคลให้เป็นความลับมากที่สุด โดยเฉพาะอย่างยิ่งข้อมูลที่ Call Center มักจะถามเช่น หมายเลขบัตรประชาชน หมายเลขบัตรเครดิต วันเกิด เบอร์โทรศัพท์ที่ใช้ติดต่อธนาคาร วงเงินสินเชื่อ ที่อยู่ในการจัดส่งใบแจ้งยอดบัญชี จำนวนบัตรเสริม ข้อมูลส่วนใหญ่ที่ใช้ทำธุรกรรมจะอยู่บนบัตรประชาชน บัตรเครดิต และใบแจ้งยอดบัญชีบัตรเครดิต และอย่านำข้อมูลดังกล่าวไปไว้ในอินเตอร์เน็ตโดยไม่จำเป็น

- กรณีใช้บัตรเครดิต ข้อมูลสำคัญจะอยู่ที่ใบแจ้งยอดบัญชีบัตรเครดิต และจากใบแจ้งยอดบัญชีบัตรเครดิตจะทำให้หาข้อมูลอื่นๆ ได้ง่าย ถ้าผู้ไม่ประสงค์ดีได้ใบแจ้งยอดบัตรเครดิตไป สามารถแก้ไขข้อมูลเจ้าของบัตรได้โดยไม่รู้ตัว เช่น การยกเลิกรหัสผ่าน รวมไปถึงเปลี่ยนที่อยู่ในการจัดส่ง อายัดบัตร แล้วออกบัตรใหม่ ดังนั้นควรเก็บรักษาใบแจ้งยอดบัญชีบัตรเครดิตเป็นอย่างดี หรือทำลายให้เร็วที่สุด หรือเปลี่ยนไปใช้ Electronics Statement ในกรณีที่ผู้ออกบัตรเปิดให้บริการ จะปลอดภัยมากกว่า

- ยกเลิกการใช้บริการ ถ้าไม่มั่นใจว่าผู้ให้บริการมีความปลอดภัยเพียงพอ อย่าเสี่ยง

บทส่งท้าย

เราคงได้เห็นแล้วว่าข้อมูลส่วนบุคคลของเราสำคัญอย่างไรในการทำธุรกรรมอิเล็กทรอนิกส์ และมีความจำเป็นอย่างยิ่งที่จะต้องปกปิดข้อมูลส่วนบุคคลของเราให้มากที่สุด เพื่อป้องกันไม่ให้ถูกนำไปใช้ทำธุรกรรม แม้ว่าเราเองจะต้องการทำธุรกรรมอิเล็กทรอนิกส์หรือไม่ก็ตาม ที่สุดแล้วขอฝากข้อคิดสั้นๆทิ้งท้ายไว้เพื่อเตือนใจคือ “ปกปิด Identity แล้ว E-Commerce จะปลอดภัย”